在VMware ESX虛擬化的環境下側錄封包,主要是透過虛擬交換器,要達到目的,需修改一些設定。

封包側錄是一般企業常見的網管應用,可以用來監控內部電腦的網路行為(最常見的就是側錄員工使用即時通訊軟體的對談過程),或者排除網路環境中可能存在的故障(例如找出中毒亂傳封包的電腦,以及故障的網路設備)。實體環境如此,在虛擬化的環境下,也同樣可以透過封包側錄,協助掌握虛擬機器的運作狀態。

先了解實體環境下的封包側錄做法

在實體環境下,封包的側錄,可透過有線及無線網路兩個部分加以實作。

有線網路

在有線網路的環境下,側錄封包可透過旁路模式(Mirror)及透通模式(Transparent)兩種架構來達成,不過,無論是採用上述的何種架構,皆需要硬體設備的輔助,才能收集到進出其他電腦的封包。

旁路模式:一般來說,這種架構是將進出其他電腦的所有流量,複製一份,並轉送到連接在同一臺設備上的其他電腦。支援該種模式的硬體設備,有集線器(Hub)和交換器兩種,雖然都可以用來側錄封包,兩者的作法卻大不相同。

全文>>

Ref

http://www.ithome.com.tw/itadm/article.php?c=53859

封包側錄是一般企業常見的網管應用,可以用來監控內部電腦的網路行為(最常見的就是側錄員工使用即時通訊軟體的對談過程),或者排除網路環境中可能存在的故障(例如找出中毒亂傳封包的電腦,以及故障的網路設備)。實體環境如此,在虛擬化的環境下,也同樣可以透過封包側錄,協助掌握虛擬機器的運作狀態。

先了解實體環境下的封包側錄做法

在實體環境下,封包的側錄,可透過有線及無線網路兩個部分加以實作。

有線網路

在有線網路的環境下,側錄封包可透過旁路模式(Mirror)及透通模式(Transparent)兩種架構來達成,不過,無論是採用上述的何種架構,皆需要硬體設備的輔助,才能收集到進出其他電腦的封包。

旁路模式:一般來說,這種架構是將進出其他電腦的所有流量,複製一份,並轉送到連接在同一臺設備上的其他電腦。支援該種模式的硬體設備,有集線器(Hub)和交換器兩種,雖然都可以用來側錄封包,兩者的作法卻大不相同。

全文>>

Ref

http://www.ithome.com.tw/itadm/article.php?c=53859

| 如何側錄虛擬環境下的封包? | ||||

| 文/楊啟倫 (記者) 2009-03-12 | ||||

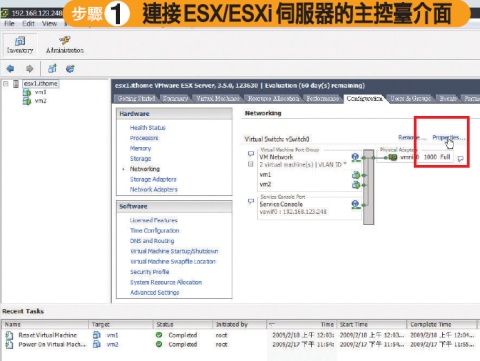

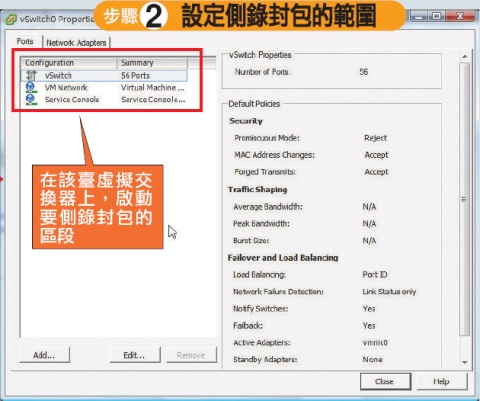

| 在VMware ESX虛擬化的環境下側錄封包,主要是透過虛擬交換器,要達到目的,需修改一些設定。 | ||||

| | ||||

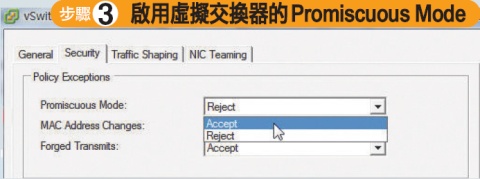

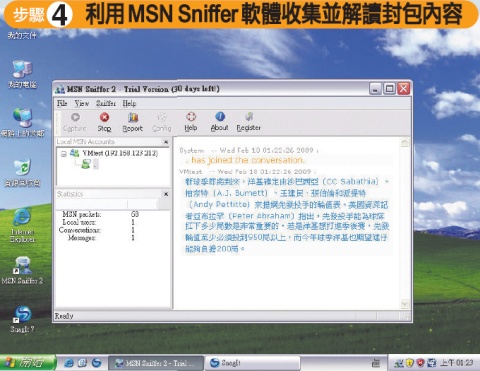

| 封包側錄是一般企業常見的網管應用,可以用來監控內部電腦的網路行為(最常見的就是側錄員工使用即時通訊軟體的對談過程),或者排除網路環境中可能存在的 故障(例如找出中毒亂傳封包的電腦,以及故障的網路設備)。實體環境如此,在虛擬化的環境下,也同樣可以透過封包側錄,協助掌握虛擬機器的運作狀態。 先了解實體環境下的封包側錄做法 在實體環境下,封包的側錄,可透過有線及無線網路兩個部分加以實作。 有線網路 在有線網路的環境下,側錄封包可透過旁路模式(Mirror)及透通模式(Transparent)兩種架構來達成,不過,無論是採用上述的何種架構,皆需要硬體設備的輔助,才能收集到進出其他電腦的封包。 旁路模式:一般來說,這種架構是將進出其他電腦的所有流量,複製一份,並轉送到連接在同一臺設備上的其他電腦。支援該種模式的硬體設備,有集線器(Hub)和交換器兩種,雖然都可以用來側錄封包,兩者的作法卻大不相同。 集線器是OSI定義的第一層網路設備,就功能而言,只是負責訊號的完整轉送,而不會根據封包的目的地MAC位址,將資料傳送到指定的網路埠,因此對於接收到的封包,集線器皆會加以複製、傳送給每一個網路埠,對於此種特性,我們稱之為封包沖刷(Flood)。 而交換器則是屬於更高階的OSI第二層設備(市售的Switch Hub也是此一等級設備),對於封包的傳輸會依據來源及目的地,加以處理,因此較集線器來得精準許多。在交換器的平臺之上,一般是透過所謂Port Mirror的功能側錄封包。利用Port Mirror,我們可以指定由特定的網路埠,將側錄的所有訊息接收,或者僅側錄特定幾臺電腦的流量。 硬體之外,需搭配用來側錄封包的工具軟體,例如Wireshark這種不限定類別的網路封包擷取軟體,或者是MSN Sniffer這類只側錄特定應用程式的工具。 透通模式:以這種架構用來控管網路的做法,在企業內部的使用也相當常見,最典型的產品就是一般市售的「即時通訊側錄設備」,以及檢查封包是否內含有害內容的「防毒牆」。就架構而言,就是在網路流量經過的骨幹線路,串接一臺使用一進一出架構的過濾設備,用它擷取經過的封包。 無線網路 相較於有線網路,無線網路環境重視的安全防護,是如何不讓有心人士隨意擷取網路傳輸的封包內容。由於資料傳輸時,訊號會向著四面八方散射,因此容易被人攔截到基地臺所發射出來的溢波。 例如,利用支援Promiscuous Mode(雜亂模式)的無線網卡,便能夠收集散布四周的無線訊號。這類技術早期最為常見的一項用途,就是利用具備這項功能的無線網卡,搭配 AirSnort、Aircrack-ng這類破解軟體,便能解開無線基地臺的WEP驗證金鑰(上述軟體也是同類型工具中,破解金鑰成功率最高的兩款)。 然而,為了不讓辦公室以外的人士攔截溢波,有些廠商(例如Airtight)便推出訊號干擾的設備,能夠將基地臺發射出來的訊號,保留在企業內部,另一方面,這種設備也用來防止員工隨意連接外部的基地臺,以免機密資料外洩。 側錄VM間封包原理相同 相較於實體網路側錄封包需要很多條件配合,在虛擬化的環境下,企業不需要額外購買硬體,便能側錄虛擬機器的網路流量。VMware ESX/ESXi的虛擬交換器支援Promiscuous Mode,使得虛擬機器可以側錄的流量,大至位於同一臺虛擬交換器上的同個VLAN,小至同個Port Group。 事實上,ESX/ESXi的側錄功能類似集線器的封包沖刷,側錄的對象並不限定於同一臺虛擬交換器上的特定虛擬機器,但為了網路管理的隱密考量,因此這項功能預設並未開啟,需要手動修改虛擬交換器的設定之後,才能使用。 Promiscuous Mode的啟動步驟相當簡單,利用ESX/ESXi隨附的VMware Infrastructure Client(VIC)軟體(此時不需要額外部署vCenter管理伺服器),去連接虛擬平臺伺服器的主控臺介面;接著在「組態 (Configuration)>網路(Networking)」的分頁,進入虛擬交換器的細部設定畫面,將設定值從預設的Reject變更為 Accept之後,就可以透過虛擬交換器側錄封包。 接著,我們在一臺ESX 3.5 Update 3版本的伺服器上,部署了兩臺OS為Windows XP的虛擬機器,並透過安裝於一臺虛擬機器的MSN Sniffer軟體,監看另一臺虛擬機器的MSN對話記錄。在虛擬機器數量不多,且流量有限的測試環境下,我們所使用的MSN Sniffer軟體可以完整收集所有訊息,並沒有封包漏失或者是亂碼的現象產生。 如果要以Port Mirror來側錄虛擬環境下的封包,還得再等等。因為即將在5月發表的VMware vSphere(先前稱之為ESX 4.0),具備了更加強大的封包側錄功能,搭配Cisco同步推出的Nexus 1000V虛擬交換器軟體,即可達成Port Mirror的能力,進而收集特定虛擬機器的網路流量。文☉楊啟倫

|

沒有留言:

張貼留言